Un team di ricercatori dell'Università KU di Lovanio, in Belgio, ha recentemente portato alla luce una famiglia di vulnerabilità critiche che interessano l'ecosistema degli accessori audio Bluetooth, denominate collettivamente WhisperPair. Queste falle di sicurezza sfruttano le debolezze insite nell'implementazione di Google Fast Pair, la tecnologia progettata per facilitare la sincronizzazione immediata tra dispositivi e accessori (auricolari true-wireless, cuffie e speaker), trasformando una funzionalità pensata per facilitare la vita all'utente in un potenziale vettore di attacco informatico.

Gli studi condotti dai ricercatori indicano che la problematica non è limitata a un singolo produttore, ma rappresenta un fallimento sistemico che coinvolge centinaia di milioni di dispositivi attualmente in commercio, inclusi prodotti di punta come le Google Pixel Buds Pro 2, le cuffie Sony della serie WH-1000XM (incluse le versioni XM4, XM5 e le XM6) e prodotti di brand come OnePlus e Nothing. Secondo i ricercatori, un aggressore che si trova nel raggio di 14 metri può forzare l'accoppiamento con cuffie, auricolari o speaker della vittima senza alcuna interazione fisica e senza che l'utente possa minimamente accorgersene. Una volta stabilita la connessione, l'attaccante ottiene il controllo completo dell'accessorio, potendo riprodurre suoni ad alto volume, intercettare l'audio ambientale tramite il microfono integrato o, scenario ancora più insidioso, tracciare la posizione fisica della vittima sfruttando la rete globale Find Hub di Google.

È fondamentale sottolineare che questa vulnerabilità risiede nel firmware dell'accessorio stesso e non nello smartphone: ciò significa che anche gli utenti iPhone che utilizzano queste cuffie sono esposti al medesimo rischio, e l'unica soluzione definitiva non è aggiornare il telefono o disattivare il Bluetooth, ma installare specifici aggiornamenti firmware rilasciati dai produttori degli accessori audio in questione.

WhisperPair: quanto è insidiosa la falla

Entrando nel merito tecnico di come si sviluppa l'attacco WhisperPair, dobbiamo fare un passo indietro e capire a grandi linee come funziona il protocollo di comunicazione tra i dispositivi. Normalmente, per avviare la procedura Fast Pair, un dispositivo “cercatore” (come uno smartphone) invia un messaggio a un dispositivo “fornitore” (l'accessorio audio) manifestando l'intenzione di accoppiarsi. Secondo le specifiche di sicurezza, il dispositivo fornitore dovrebbe ignorare tali richieste se non è stato posto esplicitamente in “modalità di accoppiamento” dall'utente (solitamente tramite la pressione di un tasto fisico). I ricercatori, però, hanno riscontrato che «molti dispositivi non riescono a far rispettare questo controllo nella pratica, consentendo a dispositivi non autorizzati di avviare il processo di associazione». Un aggressore, utilizzando hardware comune (un laptop, un Raspberry Pi, etc.) e collocandosi a un raggio d'azione di 14 metri, può sfruttare questa mancanza di verifica per stabilire una connessione Bluetooth standard in una mediana di soli 10 secondi, bypassando completamente il consenso dell'utente.

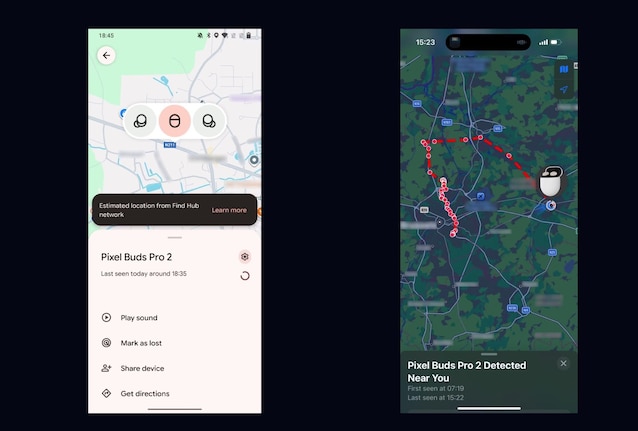

Le implicazioni per la privacy diventano ancora più delicate se si considera l'integrazione con la rete Find Hub di Google, il sistema utilizzato per ritrovare i dispositivi smarriti tramite la geolocalizzazione in crowdsourcing. Il protocollo prevede che, al momento del primo accoppiamento con un dispositivo Android, venga scritta sull'accessorio una “chiave dell'account” che ne stabilisce la proprietà. Se la vittima utilizza le cuffie esclusivamente con dispositivi non Android (ad esempio un iPhone o un PC) o non le ha mai associate a un account Google su un dispositivo Android, l'accessorio rimane privo di un proprietario registrato. In questo scenario, l'aggressore può iniettare la propria chiave, registrandosi come legittimo proprietario. Da quel momento, può monitorare gli spostamenti della vittima attraverso la rete Find Hub. Sebbene il sistema possa inviare una notifica di “tracciamento indesiderato” alla vittima dopo alcune ore o giorni, questa indicherà paradossalmente il dispositivo della vittima stessa come sorgente, portando l'utente a liquidare l'avviso come un errore software, mentre il monitoraggio prosegue indisturbato.

La gravità della situazione è amplificata dal fatto che questi dispositivi hanno superato sia i controlli di qualità dei produttori sia il processo di certificazione di Google, evidenziando una falla nella catena di verifica della sicurezza a livello industriale. Google, informata della problematica nell'agosto 2025, dopo aver classificato la vulnerabilità come critica (CVE-2025-36911), potrebbe «collaborare con i propri partner dell'ecosistema per rilasciare patch di sicurezza». Perlomeno, questo è quanto si legge nel report stilato dai ricercatori.

Come proteggersi dagli attacchi informatici

Per proteggersi efficacemente da WhisperPair, è imperativo comprendere che aggiornare il sistema operativo del proprio smartphone, sia esso Android o iOS, non risolve il problema alla radice. Nemmeno il ripristino delle impostazioni di fabbrica delle cuffie è risolutivo, in quanto rimuove solo gli accoppiamenti esistenti ma non corregge il difetto del codice che permette l'intrusione. L'unica difesa reale consiste nell'aggiornamento del firmware dell'accessorio vulnerabile. È questo il consiglio che danno gli stessi ricercatori di sicurezza:

L'unico modo per risolvere questa vulnerabilità è installare un aggiornamento software rilasciato dal produttore dell'accessorio. Sebbene molti produttori abbiano rilasciato patch per i dispositivi interessati, gli aggiornamenti software potrebbero non essere ancora disponibili per tutti i dispositivi vulnerabili. Invitiamo i ricercatori e gli utenti a verificare la disponibilità delle patch direttamente con il produttore.

;Resize,width=767;)

;Resize,width=578;)

;Resize,width=767;)

;Resize,width=727;)

;Resize,width=727;)

;Resize,width=727;)

;Resize,width=727;)

;Resize,width=727;)