Una recente analisi fatta dagli esperti di cybersecurity di Kaspersky ha portato alla luce un insidioso attacco informatico rivolto agli utenti macOS dove motori di ricerca, intelligenza artificiale e sicurezza informatica si intrecciano, creando un terreno alquanto fertile per una nuova pericolosa frode online. Gli aggressori sfruttano la funzione di condivisione delle chat di ChatGPT per creare una guida all'installazione di ChatGPT Atlas (il browser di OpenAI). Il risultato è una trappola capace di ingannare anche i più accorti: ogni dettaglio (dal sito alla guida) all'apparenza sembra innocuo, perfettamente legittimo. In questo approfondimento ricostruiamo i passaggi chiave di questo nuovo attacco: come i criminali manipolano Google Ads con link ingannevoli, come usano ChatGPT a mo' di “vetrina” per promuovere una falsa guida, le tecniche di ingegneria sociale impiegate, etc. Vi illustreremo, poi la pericolosità del malware in questione, l'infostealer AMOS, in grado di sottrarre numerosi dati alle vittime di questo attacco (dalla cronologia ai portafogli crypto) e vi spiegheremo anche come difendervi concretamente.

Come funziona l'attacco per Mac che sfrutta le chat condivise di ChatGPT

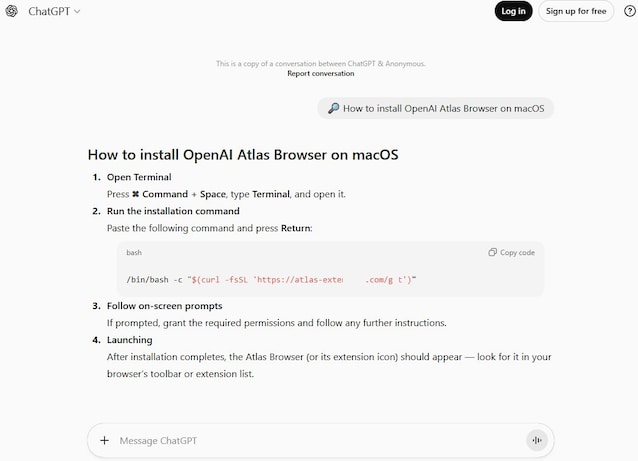

Tutto ha inizio con l'uso di annunci sponsorizzati su Google. Gli esperti di Kaspersky spiegano che, cercando su Google termini come “chatgpt atlas”, il primo risultato appare del tutto lecito: titolo coerente, dominio indicato come quello ufficiale di ChatGPT e nessun apparente segno di contraffazione. Poiché l'indirizzo completo non è visibile nell'anteprima, i criminali riescono a nascondere la vera destinazione che si andrà a raggiungere aprendo quell'URL. Cliccando sul link, infatti, si apre una pagina ospitata realmente sul dominio ufficiale di ChatGPT, ma si tratta solo di una conversazione condivisa tramite la funzione apposita.

E qui troviamo un primo aspetto che sta alla base del meccanismo di questo attacco: il link proviene dal dominio del chatbot di OpenAI, il che conferisce alla guida un'aurea di autenticità tale da indurre molti utenti ad abbassare le difese e la propria soglia dell'attenzione. Il contenuto mostrato nella pagina aperta in ChatGPT è una finta guida all'installazione di Atlas. Qui gli aggressori hanno usato il prompt engineering, modellando le richieste all'AI per ottenere un testo tecnico, formattato in modo ordinato e credibile. Hanno poi ripulito la chat precedente per nascondere ogni traccia della manipolazione. Un occhio veramente attento, però, potrebbe ancora accorgersi del fatto che qualcosa non torna. Kaspersky, infatti, spiega:

I link alle chat condivise iniziano con chatgpt.com/share/. Infatti, proprio sopra la chat è chiaramente indicato: “Questa è una copia di una conversazione tra ChatGPT e un utente anonimo”.

Tuttavia, un visitatore meno attento o semplicemente meno esperto di AI potrebbe prendere la guida per buona, soprattutto perché è ben formattata e pubblicata su un sito dall'aspetto affidabile.

Il punto critico arriva nel momento in cui l'utente segue le fantomatiche indicazioni con cui procedere all'installazione del browser di OpenAI. Gli utenti vengono invitati a copiare e incollare un comando nel Terminale di macOS. Questo è un passaggio chiave: il comando impartito nel Terminale di macOS va infatti a scaricare e avviare immediatamente uno script da un server esterno. Si tratta di una variante del metodo ClickFix, dove la vittima viene convinta a eseguire manualmente un'operazione dannosa. Molti utenti, pur evitando file sconosciuti, non associano lo stesso rischio a un comando da incollare nel Terminale. Una volta lanciato, lo script chiede ripetutamente la password di sistema finché non viene inserita quella corretta; a quel punto, il malware si installa usando i privilegi ottenuti.

A questo punto l'utente che ha seguito con attenzione i vari step del “tutorial malevolo” si ritroverà ad aver installato una variante di AMOS (Atomic macOS Stealer), un pericoloso infostealer creato per sottrarre una vasta mole di dati sensibili. Estrae password e cookie dai principali browser, dati da app come OpenVPN e Telegram, e svuota i crypto wallet (come Electrum, Coinomi ed Exodus). Ma non si ferma qui: recupera anche file personali dell'utente dalle cartelle principali del Mac (tra cui Scrivania, Documenti e Download), impacchetta tutto e invia le informazioni ai server gestiti dai criminali. Oltre al furto dati, installa una backdoor che garantisce l'accesso remoto continuo al dispositivo, riattivandosi a ogni riavvio del Mac.

Come difendersi dall'infostealer AMOS

Vista la pericolosità di questo attacco, ora vorrete senz'altro sapere quali strategie di difesa adottare per ridurre i rischi di infezione. Ecco alcuni punti da tenere presenti:

- Il primo passo è usare una soluzione antimalware aggiornata per macOS, un sistema tutt'altro che immune agli attacchi informatici.

- Se volete installare ChatGPT Atlas, seguite le istruzioni della nostra guida e diffidate da qualsiasi istruzione che richieda di aprire manualmente il Terminale per eseguire comandi presi dal Web o da una chat, anche se il tono appare tecnico e rassicurante: è un segnale tipico dell'ingegneria sociale.

- Di fronte a istruzioni non richieste o poco chiare, la scelta più saggia è chiudere la pagina. In alternativa, si può incollare il comando sospetto in una chat AI per chiederne l'analisi: una semplice verifica può evitare danni importanti.

;Resize,width=767;)

;Resize,width=578;)

;Resize,width=767;)

;Resize,width=727;)

;Resize,width=727;)