«2,5 miliardi di account Gmail violati» è un titolo perfetto per spingere un qualunque internauta a fare click su un articolo. Può darsi che scrollando sui social o navigando online vi siate imbattuti in vari articoli che avevano un “titolone” simile alimentando l'idea di un maxi-attacco ai danni di utenti Gmail di tutto il mondo. Se vi siete imbattuti in titoli di questo tipo, probabilmente vi sarete chiesti se i vostri messaggi siano finiti nelle mani di criminali informatici. La risposta breve è no: non esiste alcuna prova di una compromissione diretta degli account Gmail né di un furto massivo di e-mail e password degli utenti Gmail. La realtà è diversa e riguarda una vicenda circoscritta che coinvolge un attacco di tipo “vishing” ai danni di un fornitore di Google, non ai server che custodiscono la posta elettronica.

Google stessa ha pubblicato un resoconto ufficiale spiegando con precisione i dettagli tecnici e ridimensionando l'allarme. Ma questo non significa che possiamo abbassare la guardia e dormire sonni tranquilli: un gruppo criminale – contrassegnato dalla sigla UNC6040 – è comunque riuscito a sottrarre (tramite un attacco di ingegneria sociale) dei dati aziendali, che possono diventare materiale utile per eventuali campagne di vishing, una sorta di phishing perpetrato mediante telefonate fraudolente.

Ma ribadiamo. Dire che 2,5 miliardi di account Gmail sono a rischio non è corretto: tanto per iniziare, al momento della stesura di questo articolo secondo molte stime Gmail conta circa 1,8 miliardi di utenti attivi. E anche nell'eventualità in cui i criminali informatici tentassero di accalappiare ogni singolo utente Gmail tramite una telefonata di 1 minuto, dovrebbero avere a disposizione oltre 3.400 anni per tentare di truffare tutti gli utenti in possesso di un account! È evidente che i conti non tornano.

Le reali proporzioni dell'attacco informatico

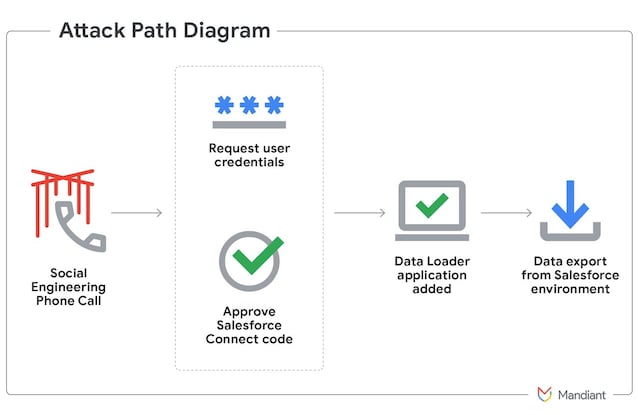

Vediamo più da vicino quanto accaduto e quali sono le reali proporzioni dell'attacco. Tutto è iniziato quando il gruppo criminale noto come UNC6040 ha convinto telefonicamente un dipendente di un'azienda partner di Google ad autorizzare un'applicazione OAuth apparentemente legittima all'interno di Salesforce, la piattaforma CRM (Customer Relationship Management) uno strumento utilizzato da “Big G” per gestire clienti e interazioni commerciali varie. L'attacco è stato dunque perpetrato con la tecnica del vishing, fusione delle parole voice e phishing. A differenza del phishing classico, che si consuma attraverso un'e-mail ingannevole, il vishing sfrutta una telefonata reale. Una voce apparentemente autorevole – ad esempio un finto tecnico del supporto IT – induce la vittima a compiere azioni che sembrano banali ma che aprono difatti la porta agli aggressori. Non si tratta quindi di virus o falle di sicurezza nei software, bensì di pura manipolazione psicologica.

L'autorizzazione concessa dal dipendente vittima dell'attacco ha dato ai criminali che hanno perpetrato l'attacco la possibilità di accedere a dati contenuti negli ambienti Salesforce, come contatti aziendali, log delle interazioni e altre informazioni riservate. Non sono invece stati violati i server di Gmail né rubati messaggi o credenziali. Il gruppo UNC6040 è specializzato proprio in questo tipo di schemi: finge di appartenere al reparto IT, guida la vittima passo passo e fa autorizzare app connesse camuffate da strumenti ufficiali. Una volta ottenuto l'accesso, il flusso di dati rubati può diventare la base per successivi ricatti. Ed è qui che entra in gioco un altro nome ben noto: ShinyHunters. Alcune e-mail estorsive inviate alle vittime riportavano questa firma e secondo Google si tratta di un'entità distinta (denominata UNC6240), attiva nella fase di monetizzazione, cioè nella richiesta di riscatto vera e propria. Questo schema a due livelli (con un attore che si occupa dell'intrusione e un altro della pressione economica richiedendo un pagamento in bitcoin entro un tot di ore) è ormai sempre più diffusa.

La buona notizia è quindi che nessun account Gmail risulta compromesso direttamente. Quella cattiva è che i dati raccolti in Salesforce, però, possono essere sfruttati per campagne truffaldine estremamente credibili. Pensiamo, ad esempio, a una mail che sembra arrivare da un vostro collega o a una chiamata che sembra provenire dal servizio clienti di una qualche azienda, ma che in realtà è un'esca ben costruita proprio grazie a quelle informazioni sottratte. Tenere alta la propria soglia di attenzione rimane un aspetto cruciale della sicurezza informatica a livello individuale e, soprattutto, aziendale.

Come difendersi da eventuali tentativi di vishing

Per difendersi da eventuali attacchi di vishing e simili che potrebbero essere originati dai dati sottratti agli ambienti Salesforce dal collettivo criminale di cui vi abbiamo parlato poc'anzi, bisogna seguire quantomeno le seguenti contromisure “base”:

- Utilizzare password robuste e uniche.

- Attivare l'autenticazione a due fattori (possibilmente con la generazione di codici su apposite app di autenticazione anziché con il classico invio di OTP via SMS, che sono molto meno sicuri).

- Attivare le passkey dove possibile.

- Non condividere mai informazioni tramite telefonate dalla dubbia provenienza, ricordando che Google (così come un qualsiasi altro ente ufficiale) non contatta i suoi utenti tramite simili mezzi per segnalare problemi di sicurezza.

;Resize,width=767;)

;Resize,width=578;)

;Resize,width=767;)

;Resize,width=727;)

;Resize,width=727;)

;Resize,width=727;)