Il furto di identità digitale e il ricatto online di certo non sono fenomeni nuovi, ma negli ultimi mesi i ricercatori di Proofpoint hanno segnalato una crescita significativa di campagne che sfruttano un malware open source, conosciuto come Stealerium. Questo software, nato con la giustificazione di essere stato ideato “solo per scopi didattici”, è diventato un'arma insidiosa nella mani dei criminali informatici. La sua particolarità? Non si limita a sottrarre password e credenziali dai dispositivi infetti, ma integra una funzione che automatizza pratiche di sextortion, la truffa per estorsione basata su contenuti espliciti. Per farla breve, il malware viene diffuso tramite campagne di phishing su larga scala e, una volta che infetta il computer della vittima, rileva se nel browser sono aperte schede con contenuti sessualmente espliciti. In caso affermativo, esegue degli screenshot e attiva la webcam della vittima per raccogliere materiale potenzialmente imbarazzante con cui estorcere richieste di denaro. Vediamo più nel dettaglio come agisce Stealerium e come difendersi.

Cos’è e come agisce Staelerium, il virus che ricatta gli utenti

Il codice di Stealerium è scritto in .NET ed è pubblico sulla piattaforma GitHub, il che significa che chiunque può scaricarlo, modificarlo e riutilizzarlo. Alcuni attori hanno sviluppato varianti come Phantom Stealer o Warp Stealer, tutte con ampie sovrapposizioni di codice. Questo rende difficile attribuire con precisione un attacco a un gruppo specifico e, al tempo stesso, facilita la proliferazione di versioni differenti, spesso arricchite di nuove funzioni per sfuggire ai sistemi di difesa. Dal maggio 2025, la società di cybersecurity Proofpoint ha osservato gruppi come TA2715 e TA2536 diffondere nuovamente Stealerium dopo un periodo di inattività, segno che questo strumento mantiene un'attrattiva significativa per la criminalità informatica.

Dal punto di vista tecnico, una volta installato sul computer della vittima, il malware esegue una serie di comandi che raccolgono informazioni sensibili: profili Wi-Fi memorizzati, cookie dei browser, dati bancari, credenziali di accesso a piattaforme di gioco o servizi di posta, portafogli di criptovalute e file considerati “interessanti” come documenti, immagini o database. In alcune varianti sono state rilevate anche tecniche di manipolazione del browser Chrome tramite il cosiddetto debug remoto, una funzione pensata per gli sviluppatori ma sfruttata dai criminali per aggirare le protezioni di sicurezza e accedere ai dati delle sessioni.

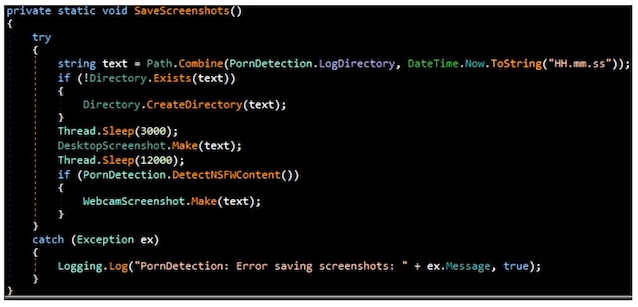

La parte più inquietante riguarda la gestione delle immagini e dei video. Quando rileva schede aperte nel browser legate a termini come “porn” (pornografico), “sex” (sesso) o “NSFW” (Not Safe For Work), Stealerium acquisisce uno screenshot dello schermo e contemporaneamente attiva la webcam. Questo materiale può poi essere usato per minacciare le vittime, innescando dinamiche di ricatto psicologico molto pericolose, che fanno leva sul senso di vergogna.

In merito al modus operandi con cui agisce Stealerium, i ricercatori di Proofpoint, infatti, hanno spiegato:

Il malware ha una funzione che si concentra sui dati relativi alla pornografia. È in grado di rilevare le schede aperte del browser relative a contenuti per adulti e di acquisire uno screenshot del desktop e un'immagine dalla webcam. Probabilmente questi dati vengono poi utilizzati per la “sextortion”. Sebbene questa funzione non sia una novità tra i malware utilizzati per i crimini informatici, non viene osservata spesso.

L'esfiltrazione dei dati – cioè il trasferimento delle informazioni rubate verso il terminale del criminale che ha compiuto l'attacco – può avvenire in diversi modi: tramite e-mail (SMTP), server di messaggistica (come Discord o Telegram), piattaforme di archiviazione come Gofile, e persino chat aziendali come Zulip. Questo ventaglio di opzioni rende più difficile per i sistemi di difesa intercettare il traffico sospetto, soprattutto perché molte di queste piattaforme vengono usate quotidianamente anche per scopi legittimi.

Per quanto riguarda la distribuzione del malware, gli allegati usati per infettare le vittime variano: archivi compressi contenenti eseguibili, file JavaScript o VBScript, immagini disco (.ISO o .IMG) e altri formati che inducono l'utente ad aprirli. Le e-mail fingono spesso di provenire da enti governativi, banche, fondazioni di beneficenza, agenzie di viaggio, etc., e sfruttano la cosiddetta ingegneria sociale: un insieme di tecniche psicologiche che mirano a convincere gli utenti a compiere un'azione rischiosa, come aprire un file o cliccare su un link.

Come difendersi da Stealerium

Vista la pericolosità di Stealerium, è importante adottare strategie di difesa che possano ridurre il rischio di infezione. Ve ne elenchiamo tre.

- Fate attenzione agli allegati prima di scaricarli: diffidate soprattutto da quelli ricevuti da mittenti sconosciuti e quelli provenienti da messaggi che puntano sull'urgenza e sulla paura (es. “Pagamento urgente”, “Convocazione in tribunale”, etc.).

- Aggiornate il sistema operativo e i software antivirus: dal momento che software come Stealerium sono in grado di eludere i sistemi di sicurezza (dato che essendo open source vengono aggiornati in continuazione), fare ciò potrebbe non essere sempre sufficiente, ma è una pratica basilare per poter quantomeno ridurre le probabilità di incappare in un attacco. Eseguite inoltre regolari scansioni antivirus per verificare l'eventuale presenza del malware sul vostro PC.

- Coprite la webcam del computer: dato che non è possibile essere immuni al 100% dall'azione di simili minacce informatiche, anche questo consiglio è basilare. Sempre più laptop e webcam integrano apposite protezioni pensate per favorire la privacy degli utenti. Se sono presenti sui vostri PC, fatene buon uso. Se non avete a disposizione simili protezioni, potete sempre ricorrere a soluzioni più artigianali ma pur sempre efficaci: esatto, ci riferiamo al classico pezzo di nastro adesivo da usare a mo' di tappo per la webcam (e già che ci siete anche per il microfono).

;Resize,width=767;)

;Resize,width=767;)

;Resize,width=727;)

;Resize,width=727;)

;Resize,width=727;)